为方便软考考生对软件设计师考试知识点的检测,希赛软考频道为考生整理了软考软件设计师考试经典100题的资料,本文是软考软件设计师考试经典100题的81-90题内容(100题及答案解析完整版可在本文文首本文资料处或文末的资料下载栏目下载):

81、攻击者通过发送一个目的主机已经接收过的报文来达到攻击目的,这种攻击方式属于( )攻击。

A.重放

B.拒绝服务

C.数据截获

D.数据流分析

82、数据字典是结构化分析的一个重要输出。数据字典的条目不包括( )。

A.外部实体

B.数据流

C.数据项

D.基本加工

83、( )是一种函数式编程语言。

A.Lisp

B.Prolog

C.Python

D.Java/C++

84、将高级语言源程序翻译为可在计算机上执行的形式有多种不同的方式,其中( )。

A.编译方式和解释方式都生成逻辑上与源程序等价的目标程序

B.编译方式和解释方式都不生成逻辑上与源程序等价的目标程序

C.编译方式生成逻辑上与源程序等价的目标程序,解释方式不生成

D.解释方式生成逻辑上与源程序等价的目标程序,编译方式不生成

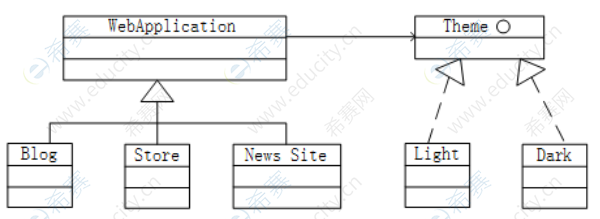

85、假设现在要创建一个Web应用框架,基于此框架能够创建不同的具体Web应用,比如博客、新闻网站和网上商店等;并可以为每个Web应用创建不同的主题样式,如浅色或深色等。这一业务需求的类图设计适合采用( )模式(如下图所示)。其中( )是客户程序使用的主要接口,维护对主题类型的引用。此模式为( ),体现的最主要的意图是( )。

A.观察者(Observer)

B.访问者(Ⅴisitor)

C.策略(Strategy)

D.桥接(Bridge)

A.WebApplication

B.Blog

C.Theme

D.Light

A.创建型对象模式

B.结构型对象模式

C.行为型类模式

D.行为型对象模式

A.将抽象部分与其实现部分分离,使它们都可以独立地变化

B.动态地给一个对象添加一些额外的职责

C.为其他对象提供一种代理以控制对这个对象的访问

D.将一个类的接口转换成客户希望的另外一个接口

86、设有n阶三对角矩阵A,即非零元素都位于主对角线以及与主对角线平行且紧邻的两条对角线上,现对该矩阵进行按行压缩存储,若其压储空间用数组B表示,A的元素下标从0开始,B的元素下标从1开始。已知A[0,0]存储在B[1],A[n-1,n-1]存储在B[3n-2],那么非零元素A[i,j](0≤i<n,0≤j<n,|i-j|≤1)存储在B[( )]。

A.2i+j-1

B.2i+j

C.2i+j+1

D.3i-j+1

87、计算机运行过程中,CPU需要与外设进行数据交换。采用( )控制技术时,CPU与外设可并行工作。

A.程序查询方式和中断方式

B.中断方式和DMA方式

C.程序查询方式和DMA方式

D.程序查询方式、中断方式和DMA方式

88、下列攻击行为中,属于典型被动攻击的是( )。

A.拒绝服务攻击

B.会话拦截

C.系统干涉

D.修改数据命令

89、以下关于防火墙功能特性的叙述中,不正确的是( )。

A.控制进出网络的数据包和数据流向

B.提供流量信息的日志和审计

C.隐藏内部IP以及网络结构细节

D.提供漏洞扫描功能

90、假设某消息中只包含7个字符{a,b,c,d,e,f,g},这7个字符在消息中出现的次数为{5,24,8,17,34,4,13},利用哈夫曼树(最优二叉树)为该消息中的字符构造符合前缀编码要求的不等长编码。各字符的编码长度分别为( )。

A.a:4,b:2,c:3,d:3,e:2,f:4,g:3

B.a:6,b:2,c:5,d:3,e:1,f:6,g:4

C.a:3,b:3,c:3,d:3,e:3,f:2,g:3

D.a:2,b:6,c:3,d:5,e:6,f:1,g:4

软考科目怎么选?

微信扫码下方二维码找答案

▼ ▼ ▼

热门:信息系统监理师备考 | 网络工程师备考 | 软件设计师备考

推荐:信息系统项目管理师网络课堂 | 2026年软考报名时间及入口汇总表

课程:信息系统项目管理师报考指南 | PMP课程