● 在网络安全管理中,加强内防内控可采取的策略有( )。

①控制终端接入数量

②终端访问授权,防止合法终端越权访问

③加强终端的安全检查与策略管理

④加强员工上网行为管理与违规审计

(11)A.②③

B.②④

C.①②③④

D.②③④

● 攻击者通过发送一个目的主机已经接收过的报文来达到攻击目的,这种攻击方式属于( )攻击。

(12)A.重放

B.拒绝服务

C.数据截获

D.数据流分析

● 以下有关计算机软件著作权的叙述中,正确的是( )。

(13)A.非法进行拷贝、发布或更改软件的人被称为软件盗版者

B.《计算机软件保护条例》是知识产权局颁布的,用来保护软件著作权人的权益

C.软件著作权属于软件开发者,软件著作权自软件开发完成之日起产生

D.用户购买了具有版权的软件,则具有对该软件的使用权和复制权

● 王某是某公司的软件设计师,完成某项软件开发后按公司规定进行软件归档。以下有关该软件的著作权的叙述中,正确的是( )。

(14)A.著作权应由公司和王某共同享有

B.著作权应由公司享有

C.著作权应由王某享有

D.除署名权以外,著作权的其它权利由王某享有

● 著作权中,( )的保护期不受限制。

(15)A.发表权

B.发行权

C.署名权

D.展览权

● 数据字典是结构化分析的一个重要输出。数据字典的条目不包括( )。

(16)A.外部实体

B.数据流

C.数据项

D.基本加工

● 某商店业务处理系统中,基本加工“检查订货单”的描述为:若订货单金额大于5000元,且欠款时间超过60天,则不予批准;若订货单金额大于5000元,且欠款时间不超过60天,则发出批准书和发货单;若订货单金额小于或等于500元,则发出批准书和发货单,若欠款时间超过60天,则还要发催款通知书。现采用决策表表示该基本加工,则条件取值的组合数最少是( )。

(17)A.2

B.3

C.4

D.5

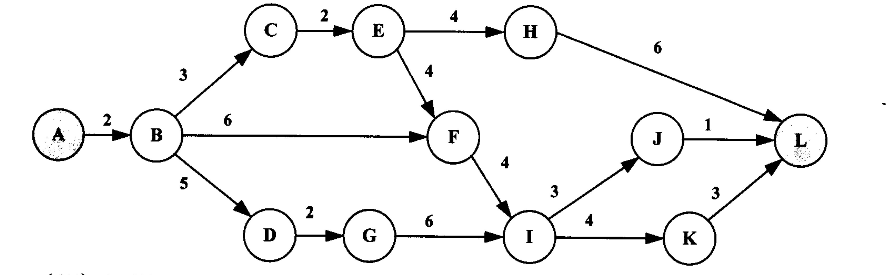

● 某软件项目的活动图如下图所示,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,边上的数字表示活动的持续天数,则完成该项目的最少时间为( )天。活动EH和IJ的松弛时间分别为( )天。

(18)A.17

B.19

C.20

D.22

(19)A.3和3

B.3和6

C.5和3

D.5和6

● 工作量估算模型 COCOMO II的层次结构中,估算选择不包括( )。

(20)A.对象点

B.功能点

C.用例数

D.源代码行