● ( )是一种通过不断对网络服务系统进行扰,影响其正常的作业流程,使系统响应减慢甚至瘫痪的攻击方式。

(21)A.暴力攻击

B.拒绝服务攻击

C.重放攻击

D.欺骗攻击

● 在访问因特网时,为了防止Wb页面中恶意代码对自己计算机的损害,可以采取的防范措施是( )。

(22)A.将要访间的Wb站点按其可信度分配到浏览器的不同安全区域

B.利用SSL访问Web站点

C.在浏览器中安装数字证书

D.利用IP安全协议访问Web站点

● 下列说法中,错误的是( )。

(23)A.数据被非授权地增删、修改或破坏都属于破坏数据的完整性

B.抵赖是一种来自黑客的攻击

C. 非授权访问是指某一资源被某个非授权的人,或以非授权的方式使用

D.重放攻击是指出于非法目的,将所截获的某次合法的通信数据进行拷贝而重新发送

● Linux系统的运行日志存储的目录是( )。

(24)A./var/log

B./usr/log

C./etc/log

D./tmp/log

● 电子邮件已经成为传播恶意代码的重途径之一,为了有效防止电子邮件中的恶意代码,应该用( )的方式阅读电子邮件。

(25)A.应用软件

B.纯文本

C.网页

D.在线

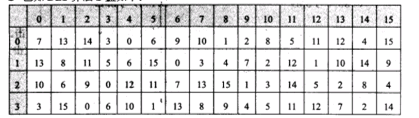

● 已知DES算法S盒如下:

如果该S盒的输入为100010,则其二进制输出为( )。

(26)A.0110

B.1001

C.0100

D.0101

● 以下关于TCP协议的描述,错误的是( )。

(27)A.TCP是Internet传输层的协议,可以为应用层的不同协议提供服务

B.TCP是面向连接的协议,提供可靠、全双工的、面向字节流的端到端的服务

C.TCP使用二次握手来建立连接,具有很好的可靠性

D.TCP每发送一个报文段,就对这个报文段设置一次计时器

● Kerberos是一种常用的身份认证协议,它采用的加密算法是( )。

(28)A.Elgamal

B.DES

C.MD5

D.RSA

● 人为的安全威胁包括主动攻击和被动攻击,以下属于被动攻击的是( )。

(29)A.流量分析

B.后门

C.拒绝服务攻击

D.特洛伊木马

● 移动用户有些属性信息需要受到保护,这些信息一旦泄露,会对公众用户的生命财产安全造成威胁。以下各项中,不需要被保护的属性是( )。

(30)A.终端设备信息

B.用户通话信息

C.用户位置信息

D.公众运营商信息